Johnson Controls International ha sufrido lo que se describe como un ataque masivo de ransomware que cifró muchos de los dispositivos de la empresa, incluidos los servidores VMware ESXi, lo que afectó las operaciones de la empresa y sus subsidiarias.

Johnson Controls es un conglomerado multinacional que desarrolla y fabrica sistemas de control industrial, equipos de seguridad, aires acondicionados y equipos de seguridad contra incendios.

Un ciberataque de fin de semana

Ayer, una fuente le dijo a BleepingComputer que Johnson Controls sufrió un ataque de ransomware después de haber sido atacado inicialmente en sus oficinas de Asia.

Desde entonces, BleepingComputer se enteró de que la empresa sufrió un ciberataque durante el fin de semana que provocó que la empresa cerrara partes de sus sistemas de TI.

Desde entonces, muchas de sus subsidiarias, incluidas York, Simplex y Ruskin, han comenzado a mostrar mensajes de interrupciones técnicas en las páginas de inicio de sesión de sitios web y portales de clientes.

"Actualmente estamos experimentando cortes de TI que pueden limitar algunas aplicaciones de los clientes, como el Portal del Cliente Simplex", se lee en un mensaje en el sitio web de Simplex.

"Estamos mitigando activamente cualquier impacto potencial en nuestros servicios y permaneceremos en comunicación con los clientes a medida que se resuelvan estas interrupciones".

Los clientes de York, otra filial de Johnson Controls, informan que les dicen que los sistemas de la empresa no funcionan, y algunos afirman que les dijeron que se debía a un ciberataque.

"Su sistema informático falló durante el fin de semana. La fabricación y todo está caído", publicó un cliente de York en Reddit .

"Hablé con nuestro representante y me dijo que alguien los había pirateado", publicó otro cliente.

Esta mañana, el investigador de amenazas de Nextron Systems, Gameel Ali, tuiteó una muestra de un cifrador VMware ESXi de Dark Angels que contenía una nota de rescate que indicaba que se había utilizado contra Johnson Controls.

A BleepingComputer se le ha dicho que la nota de rescate enlaza con un chat de negociación donde la banda de ransomware exige 51 millones de dólares para proporcionar un descifrador y eliminar los datos robados.

Los actores de amenazas también afirman haber robado más de 27 TB de datos corporativos y cifrado las máquinas virtuales VMWare ESXi de la empresa durante el ataque.

BleepingComputer se puso en contacto con Johnson Controls con preguntas sobre el ataque, pero no recibió respuesta.

Después de la publicación de nuestra historia, Johnson Controls confirmó el incidente de ciberseguridad en un formulario 8-K presentado ante la SEC, indicando que están trabajando con expertos externos en ciberseguridad para investigar el incidente y coordinarse con las aseguradoras.

¿Quién es la banda de ransomware Dark Angels?

Dark Angels es una operación de ransomware lanzada en mayo de 2022 cuando comenzó a apuntar a organizaciones de todo el mundo.

Como casi todas las bandas de ransomware operadas por humanos, Dark Angels viola las redes corporativas y luego se propaga lateralmente a través de la red. Durante este tiempo, los actores de amenazas roban datos de los servidores de archivos para utilizarlos en ataques de doble extorsión.

Cuando obtienen acceso al controlador de dominio de Windows, los actores de amenazas implementan el ransomware para cifrar todos los dispositivos de la red.

Los actores de amenazas utilizaron inicialmente cifradores de Windows y VMware ESXi basándose en la filtración del código fuente del ransomware Babuk .

Sin embargo, el investigador de ciberseguridad MalwareHunterTeam le dice a BleepingComputer que el cifrado de Linux utilizado en el ataque de Johnson Controls es el mismo que utiliza Ragnar Locker desde 2021.

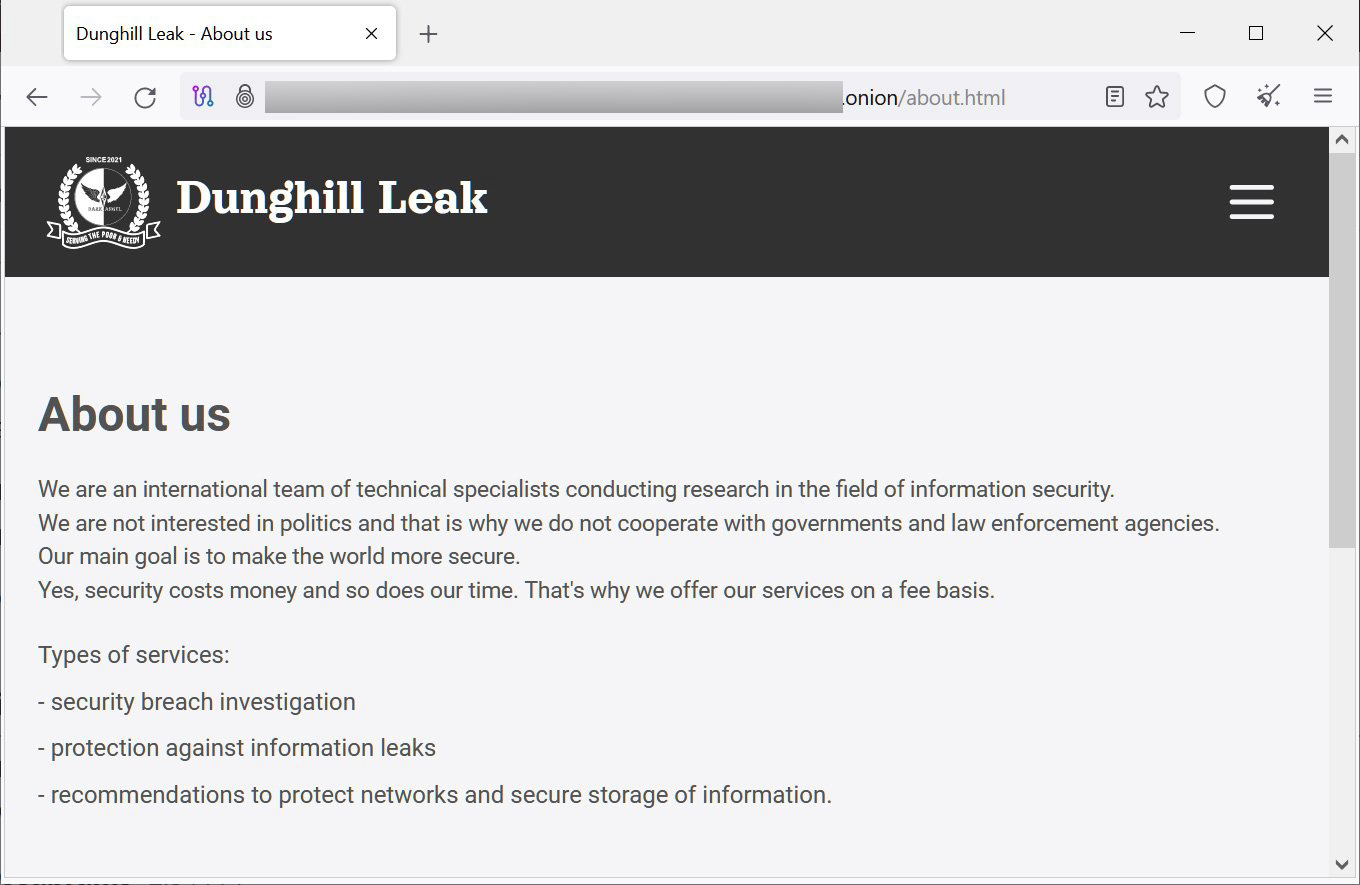

Dark Angels lanzó un sitio de filtración de datos en abril de 2023 llamado 'Dunghill Leaks' que se utiliza para extorsionar a sus víctimas, amenazando con filtrar datos si no se paga un rescate.

Este sitio de extorsión enumera actualmente nueve víctimas, incluidas Sabre y Sysco , quienes recientemente revelaron ataques cibernéticos.